■ ASL(Access Control List)

- 액세스 제어 목록은 개체나 개체 속성에 적용되어 있는 허가 목록을 말한다. 이 목록은 누가 또는 무엇이 객체 접근 허가를 받는지, 어떠한 작업이 객체에 수행되도록 허가를 받을지를 지정하고 있다.

ㆍ Packet Filtering 기준(4 군데)

① Inside - IN / OUT

② Outside - IN / OUT

ㆍ ACL 종류

① 표준 IP ACL

: Source IP Address만 참조하여 Packet을 Filtering / 1~99, 1300~1999 번호 사용

② 확장 IP ACL

: Source, Destination IP Address, TCP, UDP, Port를 참조하여 Packet을 Filtering / 100~199, 2000~2699 번호 사용

③ Named IP ACL

ㆍ List 우선순위

- 위 쪽에 쓰여있는 순서대로 우선순위를 가진다. 위 쪽에 Deny 하고, 아래쪽에 Permit을 하게 되면 Deny가 된다.

① White List 방식

: 전체를 Deny 하고, 필요한 것만 Permit 하는 방식

② Black List 방식

: 전체를 Permit하고, 필요한 것만 Deny 하는 방식

* 맨 끝에 묵시적으로 "Deny any"가 쓰이기 때문에 Permit을 해줘야 되고, 삭제하게 되면 하나가 아닌 모든 내용이 삭제된다.

* 일반적으로 표준 ACL은 Source에 최대한 가깝게 한다 / 확장 ACL은 Destination에 최대한 가깝게 한다.

* DNS IP: KT=168.126.63.1 / 168.126.63.2, Google Public=8.8.8.8 / 8.8.4.4

○ 실습

- 조건

① Seoul_R1(Router0)은 내부 서버(Server0)만 Telnet 접속이 가능하게

② Busan_R1(Router1)은 내부 서버(Server1)만 Telnet 접속이 가능하게

③ Busan_S1(Server1)은 서울의 웹 페이지에 접속이 불가능하게. 단, DNS에서 이름풀이는 가능하게

④ 서울과 부산의 PC는 서로 메일을 주고받을 수 있어야 한다. 단, 부산의 PC는 FTP 서버 사용이 불가능해야 함

* Seoul=10.0.0.0/24, Busan=20.0.0.0/24

1) Router와 Switch 기본 설정

- host, secret password, consol, vty, IP 등 기본 설정

2) 조건 ① ACL 적용

- access-list 1 permit host 10.0.0.1: Host IP 10.0.0.1인 경우 통신 허용

=> access-list [IP Standard Access List] [Deny/Permit/Remark] [적용할 IP]

- ip access-class 1 in: 신호가 들어올 때(IN), access-list의 1번 Filterring 적용

=> access-list [IP Access List] [IN/OUT]

<적용 결과>

- Router0에 10.0.0.1(왼쪽 그림, Server0)은 telnet 접속 성공 / 10.0.0.2(오른쪽 그림, PC0)은 telnet 접속 실패한 것을 확인할 수 있다.

3) 조건 ② ACL 적용

<적용 결과>

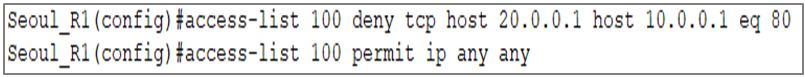

4) 조건 ③ ACL 적용

- access-list 100 deny tcp host 20.0.0.1 host 10.0.0.1 eq 80: TCP 통신이고 Port 80번인 20.0.0.1에서 10.0.0.1로 전송하는 IP를 막는다.

=> access-list [IP Extended Access List] [Deny/Permit/Remark] [통신 Protocol] [Source IP] [Destination IP] [Prot]

- access-list 100 permit ip any any: 모든 IP에 대해 허용

- ip access-group 100 in: 신호가 들어올 때, access-list의 100번(Group) Filtering 적용

=> access-group [IP Access List] [IN/OUT]

- DNS에 babo.com 적용

<적용 결과>

- Web Browser에서는 Request Timeout이 되지만, nslookup을 통해서 DNS가 확인되는 것을 볼 수 있다.

- nslookup: Name Server Lookup, 도메인 서버 확인

5) 조건 ④ ACL 적용

- 먼저 FTP와 EMAIL에 User 등록

- access-list 설정 및 적용

<적용 결과>

- FTP 접속 불가, Error

- Mail은 정상적으로 보내지는 것을 확인할 수 있다.

'Network' 카테고리의 다른 글

| NAT(Network Access Translation + Packet Tracer) (0) | 2020.03.17 |

|---|---|

| Switch(STP, VTP + Packet Tracer) (0) | 2020.03.16 |

| Switch(Inter VLAN, L3 Switch + Packet Tracer) (0) | 2020.03.16 |

| Switch(ARP, VLAN + Packet Tracer) (0) | 2020.03.15 |

| Routing Protocol(RIP, OSPF, EIGRP + Packet Tracer) (0) | 2020.03.12 |