■ 취약점 분석 도구

ㆍ모의침투 테스트 단계

- 대상 선정 -> 정보 수집 -> 취약점 분석 -> 공격, 연결 유지(권한 상승) -> 대책 마련 -> 보고서 작성

=> 해당 글은 정보 수집을 하는 데 사용되는 Tool에 대해서 설명한다.

1. Openvas

- www.kali.org에 들어가서 openvas 검색하면 설정하는 방법이 나온다.

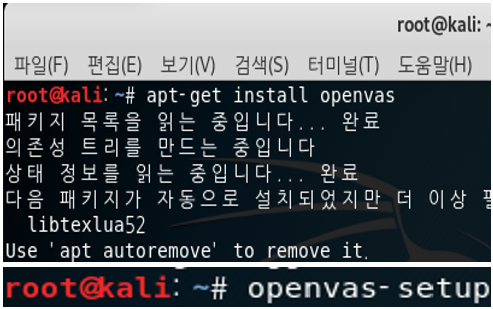

- #apt-get install openvas: openvas 설치

- #openvas-setup: openvas: openvas setup

- 설치가 완료되면 위와 같이 기본으로 설정된 password를 보여준다. User은 admin이다.

- #openvasmd --user=admin –new-password=It1, 계정 정보 변경

- #openvasmd –rebuild: Rebuilding

- #openvas-check-setup: setup을 체크한다, 가끔씩 오류가 발생하는 경우가 있다. 해당 명령어를 사용하게 되면 어떻게 처리해야 되는지 알려준다.

- #openvas-start: openvas 서비스 실행

- #openvas-stop: openvas 서비스 종료

- 9392번 포트로 접속

- Scans -> Tasks

- 좌측 상단의 마법사 아이콘 클릭 -> Task Wizard

- Scan 할 Host의 IP 입력

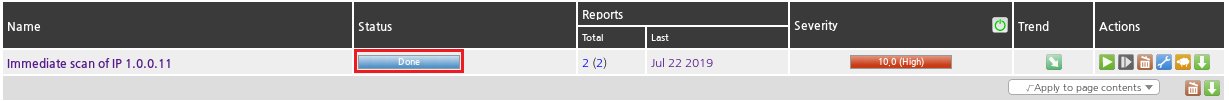

- 완료가 되면 위와 같이 나온다.

- 결과 내용을 PDF 파일로 저장하기 위해서는 status 클릭

- PDF 선택 -> 아래 화살표 클릭 -> 파일 저장

2. Nassus

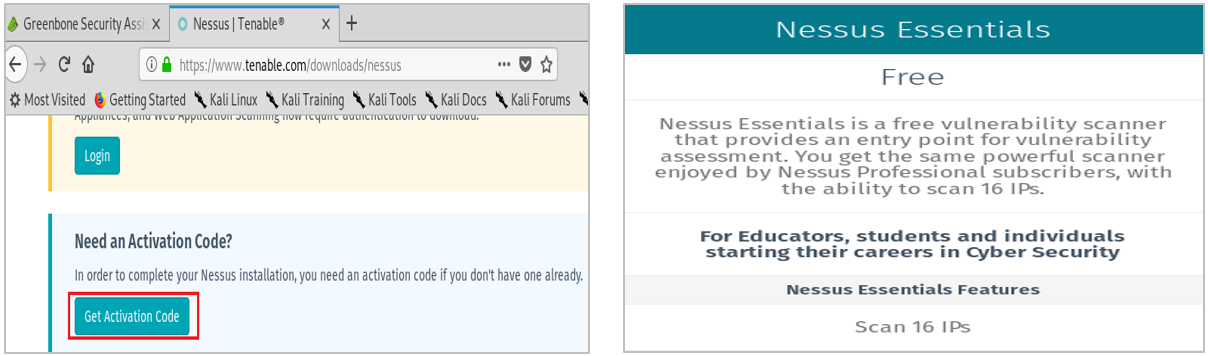

- Nessus 검색 -> Nessus Tenable 접속

- Activation Code 클릭, 사용하기 위해서는 License필요(여기서는 Free 사용)

=> Code는 해당 Email로 전송된다.

- Nessus 다운로드

- #dpkg -i Nessus-8.5.1-debian6_amd64.deb: 데비안 패키지(.deb) Nessus 설치

- 설치 완료 후, nessus 실행

- 해당 IP로 접속, Nessus Essentials 선택

- Code가 없다면 입력해서 Code를 받고, 있다면 Skip 클릭

- Activation Code 입력

- 계정 생성

- 설치 진행

- My Scans -> Create a new scan

- Scan Templates -> Advanced Scan

- Settings에서 Targets에 Scan할 IP 입력

- Scan 생성 뒤, 재생 버튼을 클릭하면 Scanning이 진행된다.

- 완료 후, 우측 상단에 Report에서 해당 정보를 파일로 저장할 수 있다.

- 클릭해서도 상세 정보를 확인할 수 있다.

3. nmap 명령어

- Network Mapper의 줄임말로 포트를 스캔할 수 있다.

- 해당 명령어로 어떤 서비스가 동작되고 있는지를 알 수 있다.

- #nmap -sT -p0-65535 1.0.0.11: 1.0.0.11의 0~65535 Port 확인

1) sT: TCP 스캔

2) sS: SYN 스캔

3) sN, sF, sX: NULL, FIN, Xmas 스캔

- #ls /usr/share/nmap/scripts: 해당 Directory에는 다양한 Scripts들이 있다. 이를 이용하여 취약점이 존재하는지 확인할 수 있다.

=> ex> nmap --script smb-vuln-ms17-010.nse 1.0.0.0/24 -O / ms17-010: Eternal Blue

- #nmap --script smb-double-pulsar-backdoor.nse 1.0.0.0/24 -O: -O는 운영체제도 확인, ethereternal blue 취약점에 대하여 Scan 한다.

4. dig 명령어

- Domain Information Groper로 네임 서버로부터 정보를 가져오는 명령어

- # dig naver.com: naver.com Domain 정보 검색

=> dig [domain]

- 위와 같이 naver.com에 대한 Domain 정보가 출력된다.

- # dig @8.8.8.8 naver.com: 8.8.8.8 Name Server로 naver.com Domain 정보 검색

=> dig @[Name Server] [domain]

- # dig @8.8.8.8 naver.com +trace: 옵션 +trace가 붙으면 질의 추적한 내용을 보여 준다.

5. beef xss framework

- 08-Exploitation Tools -> beef xss framework 클릭

- #vi /etc/beef-xss/config.yaml: 해당 설정 파일에서 계정 정보 입력

- #beef-xss: beef xss framework 실행

- XSS 공격은 Hook을 해당 웹페이지(HTML)에 삽입하면 된다.

- 위와 같이 해당 코드를 넣어주기만 하면 된다(IP는 변경해서 넣어줘야 된다)

- Client 쪽에서 해당 Web Page로 접속하게 되면, 오른쪽과 같이 1.0.0.11에 Hooking이 가능해진다.

'Server > 보안' 카테고리의 다른 글

| Kali Linux - ARP Spoofing 공격 (Ettercp 이용) (0) | 2019.07.28 |

|---|---|

| Kali Linux - DHCP Starvation 공격 (Yersinia 이용) (0) | 2019.07.23 |

| Kali Linux - SNMP 취약점 공격 (Metasploit 이용) (0) | 2019.07.11 |

| Kali Linux - 악성코드를 이용한 공격(Metasploit 이용) (0) | 2019.07.10 |

| Kali Linux - Windows EternalBlue 취약점 공격(Metasploit 이용) (0) | 2019.07.10 |